最新下载

热门教程

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

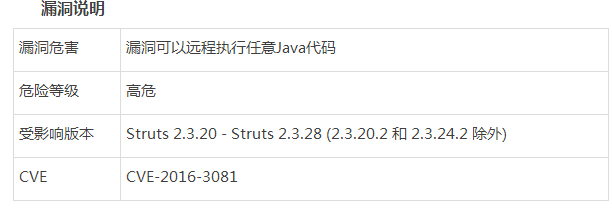

java struts2 远程执行任意java代码bug漏洞修复

时间:2022-11-14 23:26:24 编辑:袖梨 来源:一聚教程网

漏洞前提

开启动态方法调用, struts.xml配置

沙盒绕过

通过ognl表达式静态调用获取ognl.OgnlContext的DEFAULT_MEMBER_ACCESS属性,并将获取的结果覆盖_memberAccess属性,这样就可以绕过SecurityMemberAccess的限制。

漏洞详情

https://struts.a*p*a*che.org/docs/s2-032.html

详解测试

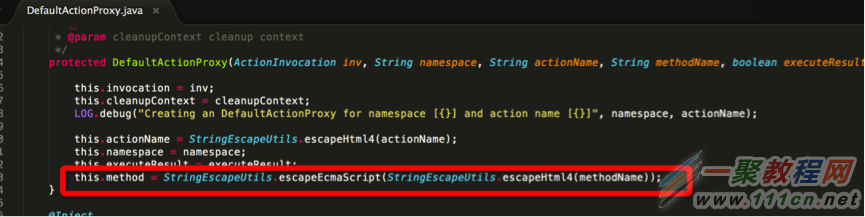

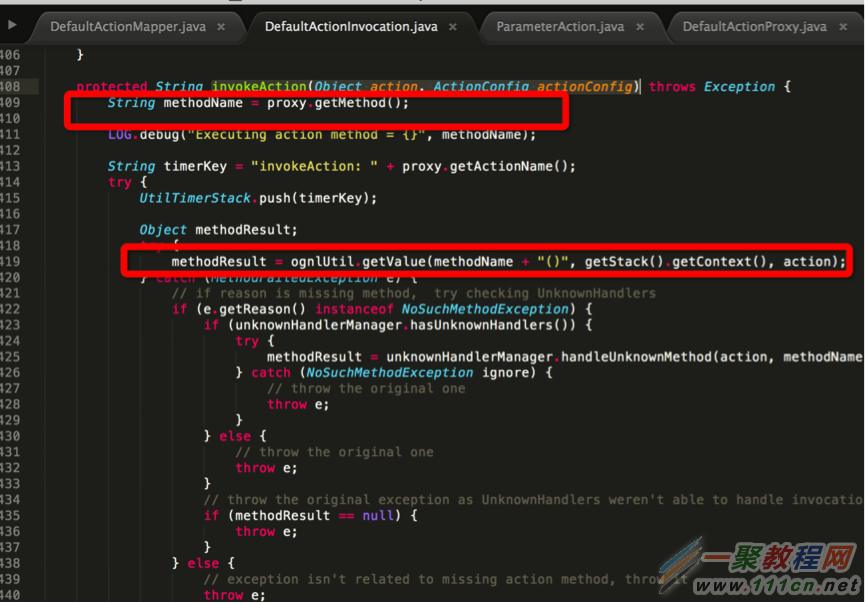

假如动态方法调用已经开启,然后我们要调用对应的login方法的话 我们可以通过http://loc*alhos**t:8080/struts241/index!login.action来执行动态的方法调用。这种动态方法调用的时候method中的特殊字符都会被替换成空,但是可以通过http://localhost:8080/struts241/index.action?method:login来绕过无法传入特殊字符的限制。

3. 沙盒绕过

通过ognl表达式静态调用获取ognl.OgnlContext的DEFAULT_MEMBER_ACCESS属性,并将获取的结果覆盖_memberAccess属性,这样就可以绕过SecurityMemberAccess的限制。

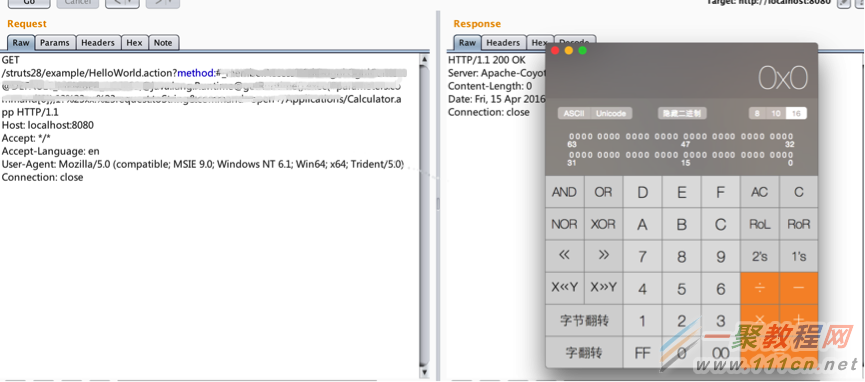

4. poc

a. 测试环境

b. 结果

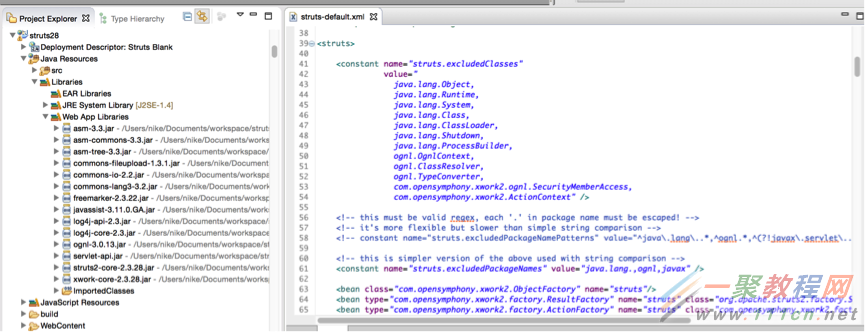

修复方案

升级至struts 2.3.20.2,struts 2.3.24.2, struts 2.3.28.1

临时解决方案

1. 检查是否使用struts2

2. 检查是否开启动态方法调用

3. 在struts前端nginx配置正则拦截攻击请求

正则:if($args ~ @ognl.OgnlContext@DEFAULT_MEMBER_ACCESS) { return 404;}

升级Struts 2至Struts 2.3.20.2, Struts 2.3.24.2 或者 Struts 2.3.28.1,以便彻底解决此问题。

相关文章

- deepseek网页版-deepseek桌面版 02-25

- Picacg最新紳士漫畫入口-2026獨家穩定訪問地址 02-25

- 麻花豆mv免费观看-麻花豆mv高清网站入口 02-25

- deepseek免费在线使用-Deepseek网页版一键体验 02-25

- 歪歪漫画-首页进入-歪歪动漫-漫画首页 02-25

- twitter网页版-一键直达官方登录入口 02-25